ServiceNow

概要

VulnCheck は、脆弱性インテリジェンスにより攻撃経路を迅速かつ正確に予測し、組織が攻撃者を上回れるよう支援します。VulnCheck のチームは、数十年にわたり数百件の 0day を発見し、10 件以上の特許を保有する、サイバーセキュリティ研究の第一人者で構成されています。VulnCheck の脆弱性およびエクスプロイト・インテリジェンスは、防御担当者が「本当に重要な脆弱性」にリソースを集中できるようにするものです。そのため VulnCheck は、世界中の数十億のアセットを対象に、政府機関・大企業・業界で最も革新的なセキュリティ製品を支える基盤として選ばれています。

本統合は、ServiceNow の Vulnerability Response と VulnCheck アプリケーションを連携し、VulnCheck から脆弱項目(Vulnerable Item)詳細を取得して脆弱性データを強化します。これにより、Vulnerable Item の作成を容易にし、ServiceNow インスタンス全体での組織的な脆弱性管理を可能にします。VulnCheck の機能を活用することで、脆弱性の特定・評価・優先順位付け・修復(リメディエーション)の作業を簡素化できます。本統合は、脆弱性管理ライフサイクルの広範な可視化と一元的な統制を実現します。

アプリケーション機能

- 認証情報とフィルタリングオプションの設定

- 各種インテグレーションの設定

- 取り込まれた脆弱性および関連テーブルの閲覧

- 脆弱性 ID を指定して単一または複数のレコードを拡充(エンリッチ)

互換性マトリクス

- ServiceNow バージョン: Washington DC, Xanadu, Yokohama

- VulnCheck API バージョン: V3(vulncheck-nvd2、exploits エンドポイントで使用)

構成手順

インストール

このセクションでは、ストアから「VulnCheck for Vulnerability Response」をダウンロードしてインストールする手順を説明します。

事前準備

ServiceNow プラグイン

- Vulnerability Response (sn_vul) - v24.1.6

- Vulnerability Response Integration with NVD (sn_vul_nvd) - v1.5.3

- Vulnerability Exposure Assessment (sn_vul_analyst) - v4.0.1(任意のプラグイン)

権限とロール

VulnCheck for Vulnerability Response は、ロール x_cdsp_vuln_vr.vulncheck_vr_admin、sn_vul.admin を持つユーザーが利用できます。

| ユーザー | ロール | 権限 | 説明 |

|---|---|---|---|

| アプリ管理者 | vulncheck_vr_admin | アプリケーションのインストール、構成レコードとフィルタ、インテグレーション、オンデマンドでの NVD エンリッチ、データソース、システムプロパティ、アプリケーションログ、サポート窓口、プライバシーポリシー | このロールのユーザーはアプリを構成し、インテグレーションを実行できます。 |

| sn_vul.admin | Vulnerability Response Integration with NVD のアプリケーションスコープ配下テーブルへのアクセス | sn_vul_nvd_entry、sn_vul_software、sn_vul_exploit、sn_vul_reference、sn_vul_cwe といったテーブルにアクセスできます。 |

VulnCheck for Vulnerability Response

ServiceNow ストアからアプリケーションをインストールする手順:

- システム管理者(admin)ロールを持つユーザーが、ServiceNow ストアから本アプリをインストールできます。

- https://store.servicenow.com にアクセスします。

- 検索欄で “VulnCheck for Vulnerability Response” を検索します。

- “VulnCheck for Vulnerability Response” をクリックします。

- 「Get」ボタンをクリックし、インスタンスの HI 資格情報を入力します。

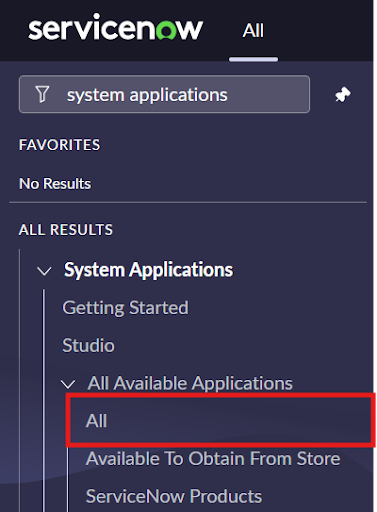

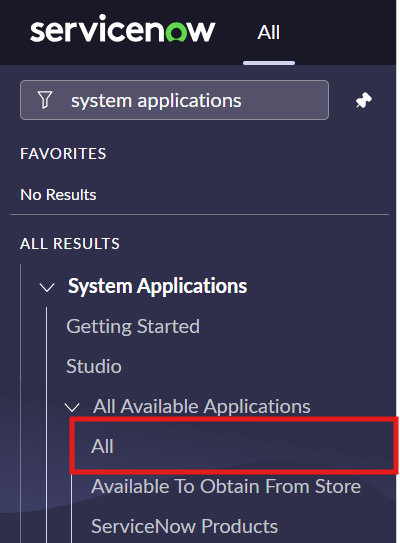

- 追加が完了したら、インスタンスを開き、Applications > All Available Applications > All に移動します。

- フィルタ条件と検索バーで該当アプリを探します。

- アプリのリストの右側で Install をクリックします。

構成手順

ユーザーの作成

注意: この手順は任意です。ユーザーを作成しない場合は、システム管理者が VulnCheck アプリケーションへアクセスできます。

ServiceNow プラットフォーム管理者が各種ユーザーを作成します。

| ユーザー名(例) | 付与するロール |

|---|---|

| App Admin | x_cdsp_vuln_vr.vulncheck_vr_admin, sn_vul.admin |

以下はユーザーを作成し、ロールを付与する例です。

必要ロール: System Administrator (admin)

手順:

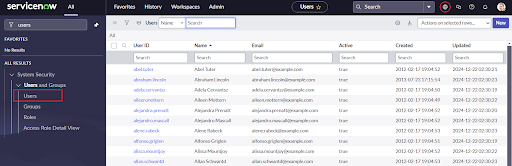

- 「Organization」 -> 「Users」へ移動します。

- 「Users」モジュールをクリックします。

- ユーザー一覧が表示されたら「New」をクリックします。新規ユーザーフォームが表示されます。

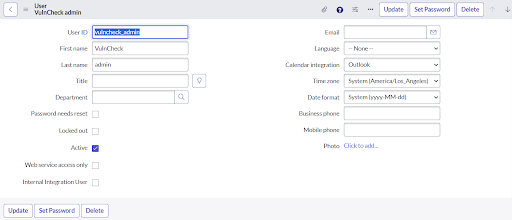

- フォームに入力します。

注: 以下の表と図に示す User ID、役職、メールアドレスは例です。

| 項目 | 説明 |

|---|---|

| User ID | ServiceNow プラットフォームインスタンスで当該ロールを識別する一意の User ID。例: vulncheck_app_admin |

| First Name | 付与対象者の名 |

| Last Name | 付与対象者の姓 |

| Title | 役職(例: DataBee admin) |

| Password | 当該ロール用に作成する一意のパスワード |

| 一意のメールアドレス | |

| Timezone | ユーザーが勤務するタイムゾーン |

- 「Submit」をクリックします。送信後、ロールを割り当てられます。

- ユーザー一覧の User ID 列で作成したユーザー名(例: vulncheck_app_admin)をクリックします。

- レコードを開くと、フォームビューに Set password UI が表示されます。

- Set Password をクリックします。

- ポップアップが表示されるので Generate をクリックします。初回ログイン時に変更が必要な一意のパスワードが生成されます。

- 生成されたパスワードをコピーしてポップアップを閉じます。

- ユーザー一覧の User ID 列で、作成したユーザー(例: vulncheck_admin)をクリックします。

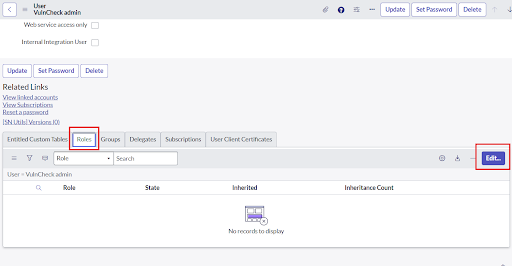

- レコードを開いたら Roles セクションで Edit をクリックします。

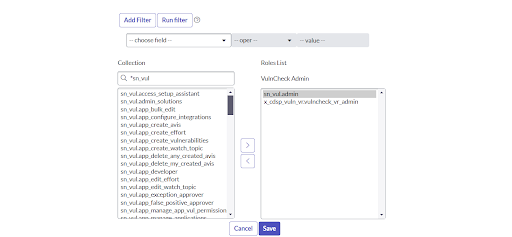

- Edit Member 画面のコレクションフィールドに vulncheck_vr_admin を追加します。

- コレクション列で vulncheck_vr_admin を選択し Roles List に移動します。

- 他のロールも同様に追加します。

- 「Save」をクリックします。

ユースケース

認証と脆弱性のフィルタリング

このセクションでは、アプリが VulnCheck からデータを取得できるよう認可する方法を説明します。本モジュールでは API トークンの検証とフィルタ要素の追加を行います。ここで指定した条件は、取り込む脆弱性をフィルタリングする際に適用されます。

認証情報とフィルタオプションの指定

- sys_properties.LIST と入力してシステムプロパティテーブルに移動します。

- x_cdsp_vuln_vr.host_url という名前を検索し、VulnCheck API で使用するホスト URL を値として設定します。

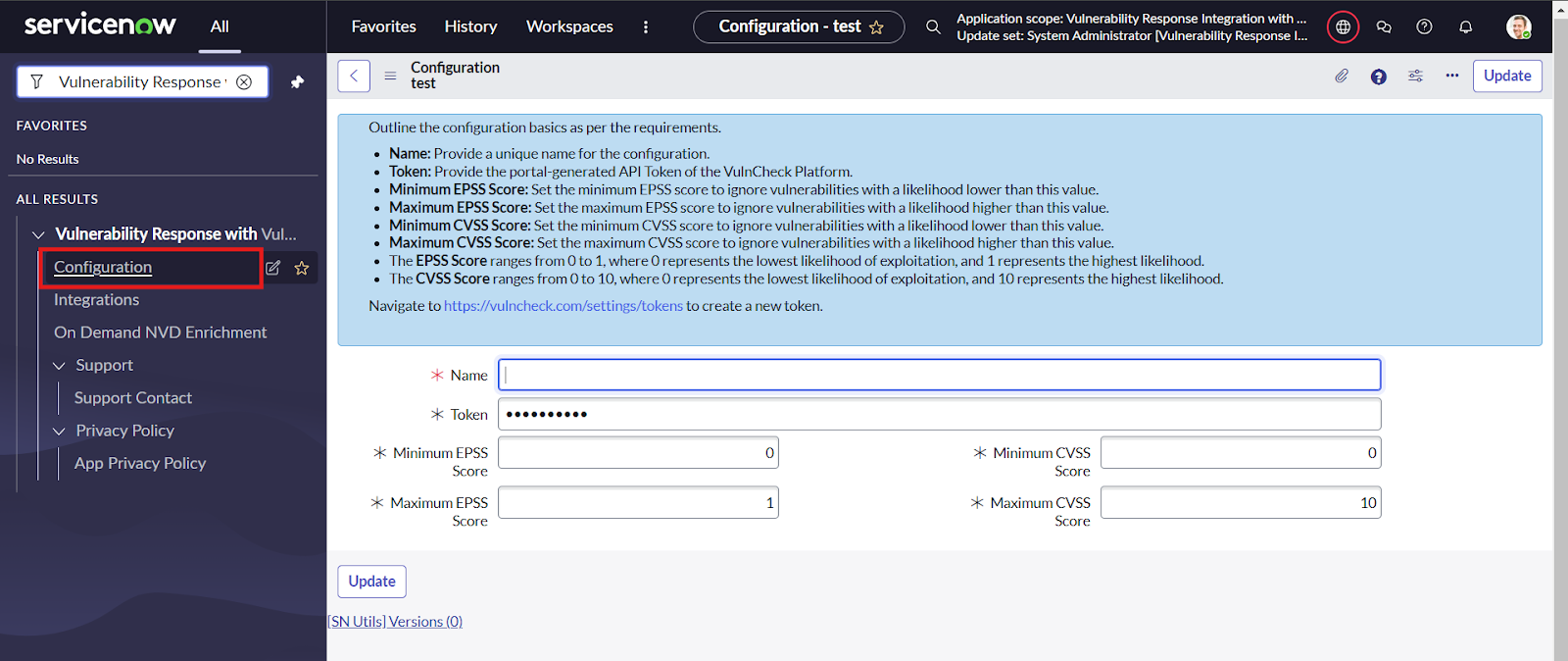

- 次に Vulnerability Response with Vulncheck -> Configuration に移動します。既定のレコードが開きます。

- 配布されている構成レコードの Name を指定します。

- API 用の Token を入力します(https://vulncheck.com/settings/tokens で発行可能)。

- Minimum EPSS Score / Maximum EPSS Score / Minimum CVSS Score / Maximum CVSS Score の各フィールドでフィルタオプションを設定できます。ここでの値は、SNOW のテーブルへマッピングする脆弱性を絞り込むために使用されます。未設定の場合は既定値が適用されます。

- Update をクリックし、検証の成功メッセージを確認します。ホスト URL またはトークンが不正な場合はエラーが表示されます。

VulnCheck プラットフォームから脆弱性を取得

VulnCheck for Vulnerability Response は、VulnCheck から脆弱性および関連情報を取得し、脆弱性テーブルおよび関連テーブルを自動的に更新する機能を提供します。

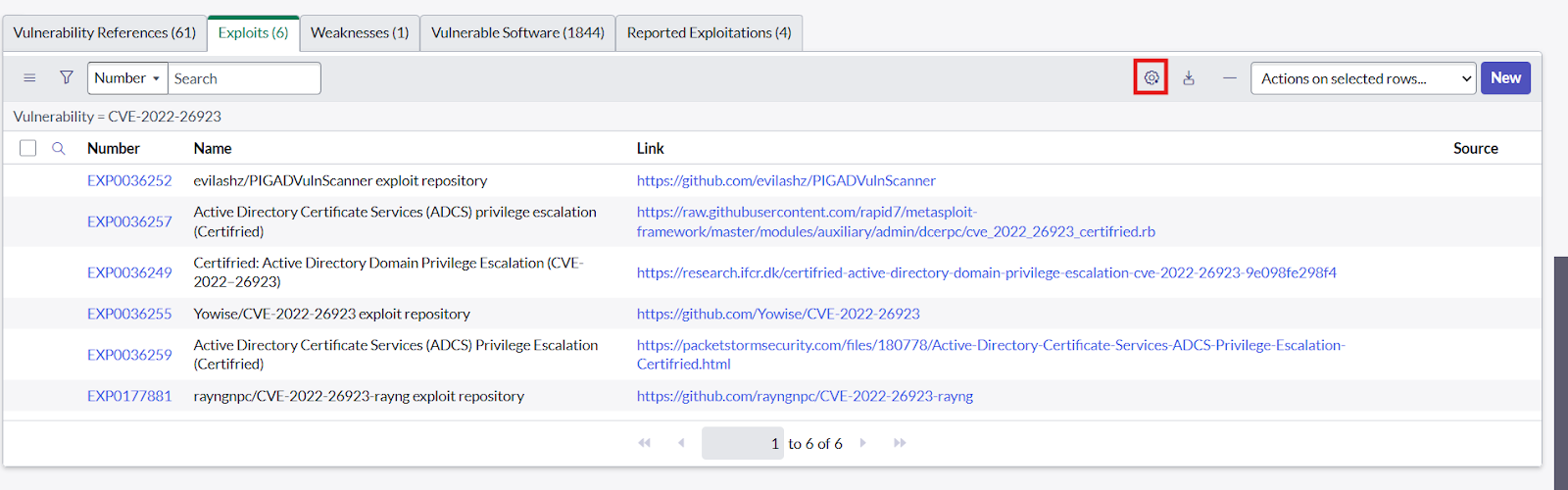

脆弱性情報は 2 種類のインテグレーションで取得されます:VulnCheck NVD Integration と VulnCheck Exploit Integration。

- VulnCheck NVD Integration: デイリーで実行され、VulnCheck プラットフォームから脆弱性を取得し、ServiceNow のテーブルを更新します。

- VulnCheck Exploit Integrations: オンデマンドで実行され、VulnCheck NVD Integration の完了後にトリガーされます(ユーザー操作は不要)。脆弱性に関連するエクスプロイトを取得し、必要なテーブルを更新します。

必要ロール: x_cdsp_vuln_vr.vulncheck_vr_admin

手順:

- ServiceNow インスタンスにログインします。

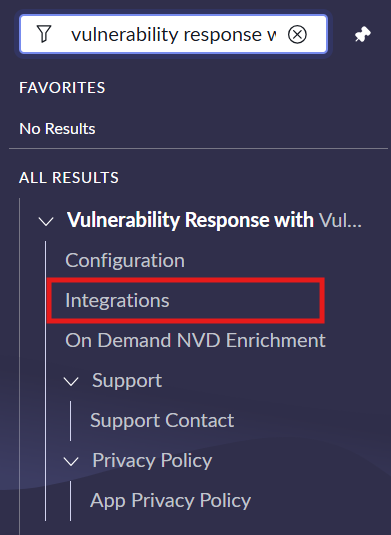

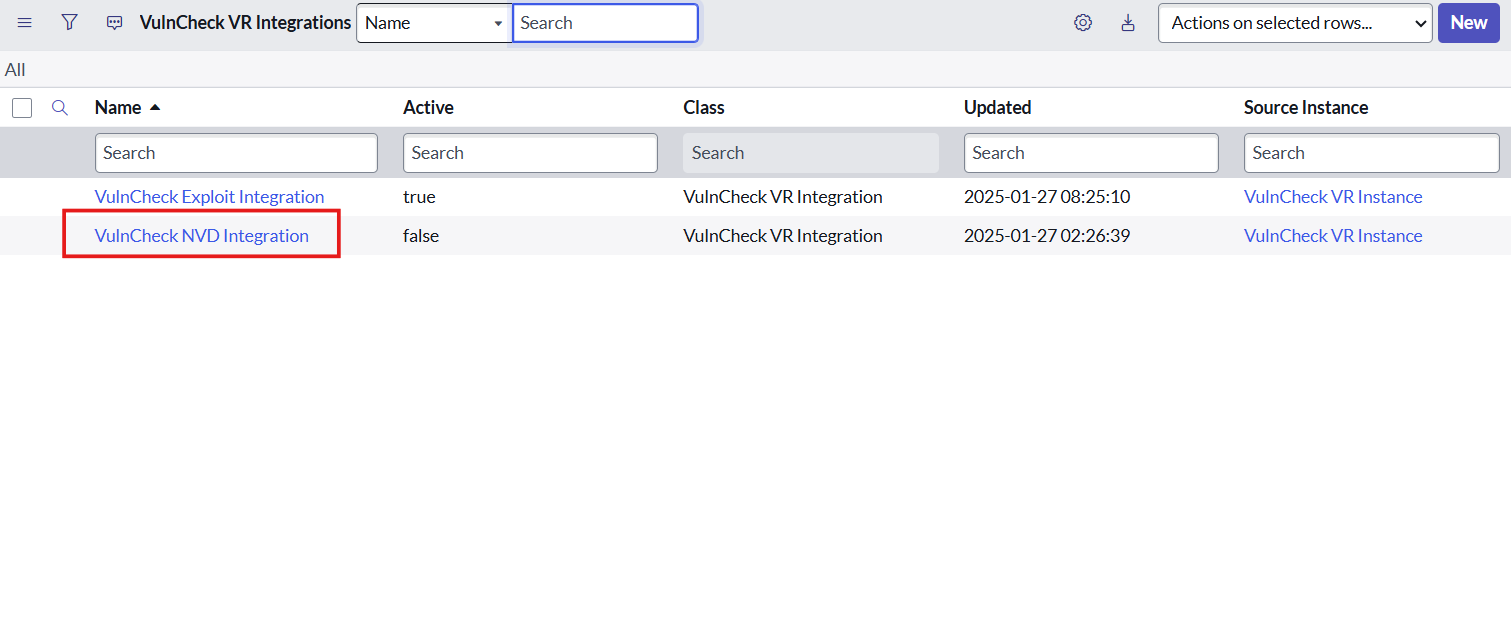

- VulnCheck for Vulnerability Response に移動し、Integrations をクリックします。

- VulnCheck NVD Integration を選択します。

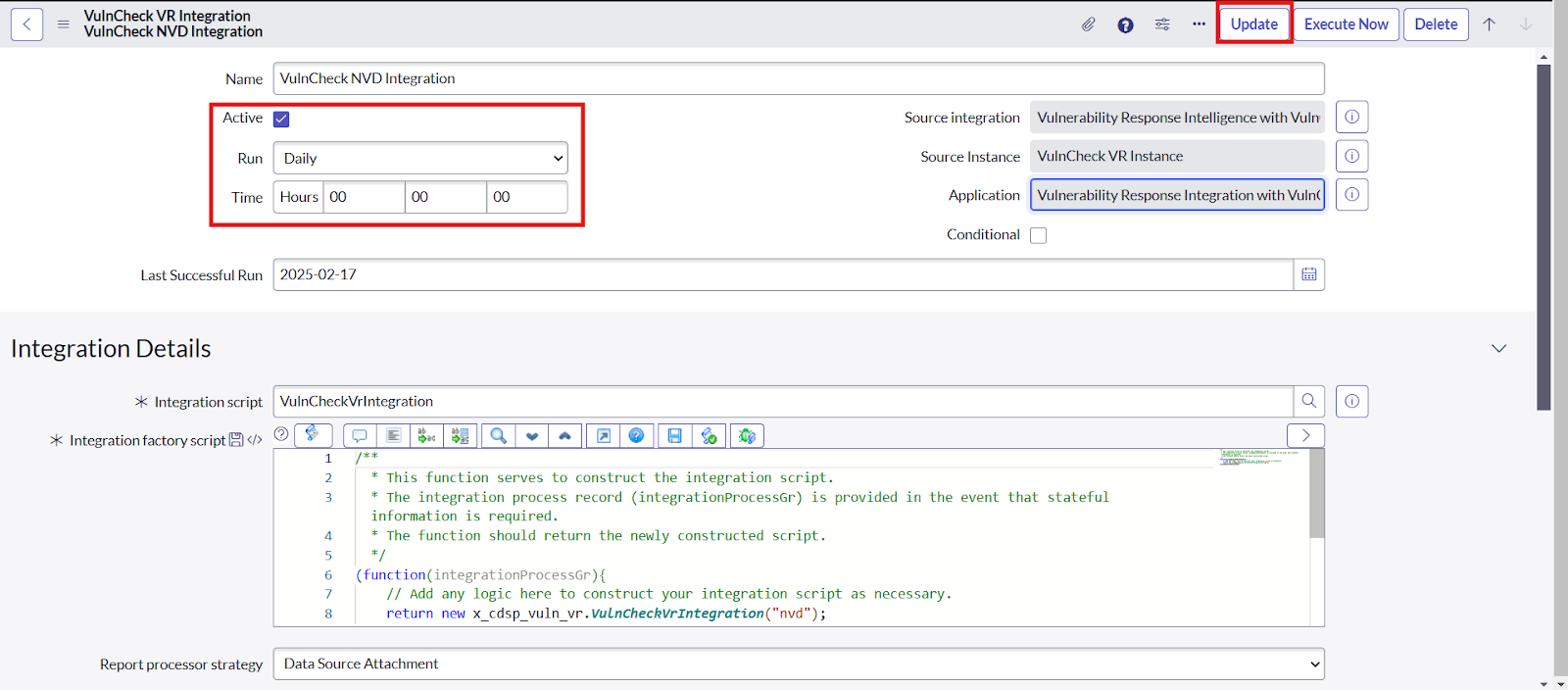

- Active チェックボックスをオンにし、Update をクリックします。

- VulnCheck Integration レコードを開き、オンデマンドで取得する場合は Execute Now をクリックします。

- 定期的に取得したい場合は Run ドロップダウンから該当オプションを選び、時刻を設定して Update をクリックします。

脆弱性および関連データの表示

取得済みの脆弱性と関連リストを表示できます。

必要ロール: x_cdsp_vuln_vr.vulncheck_vr_admin

手順:

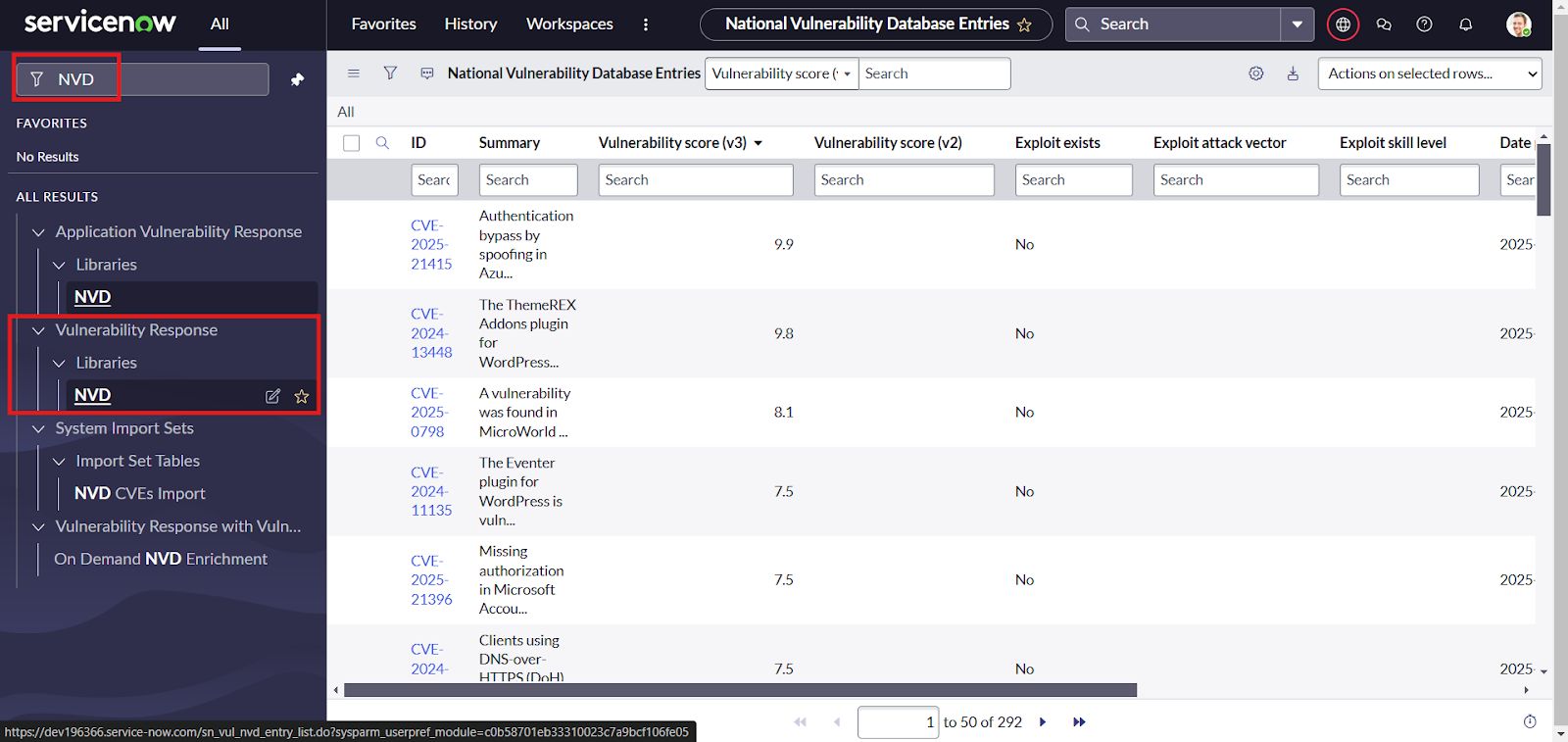

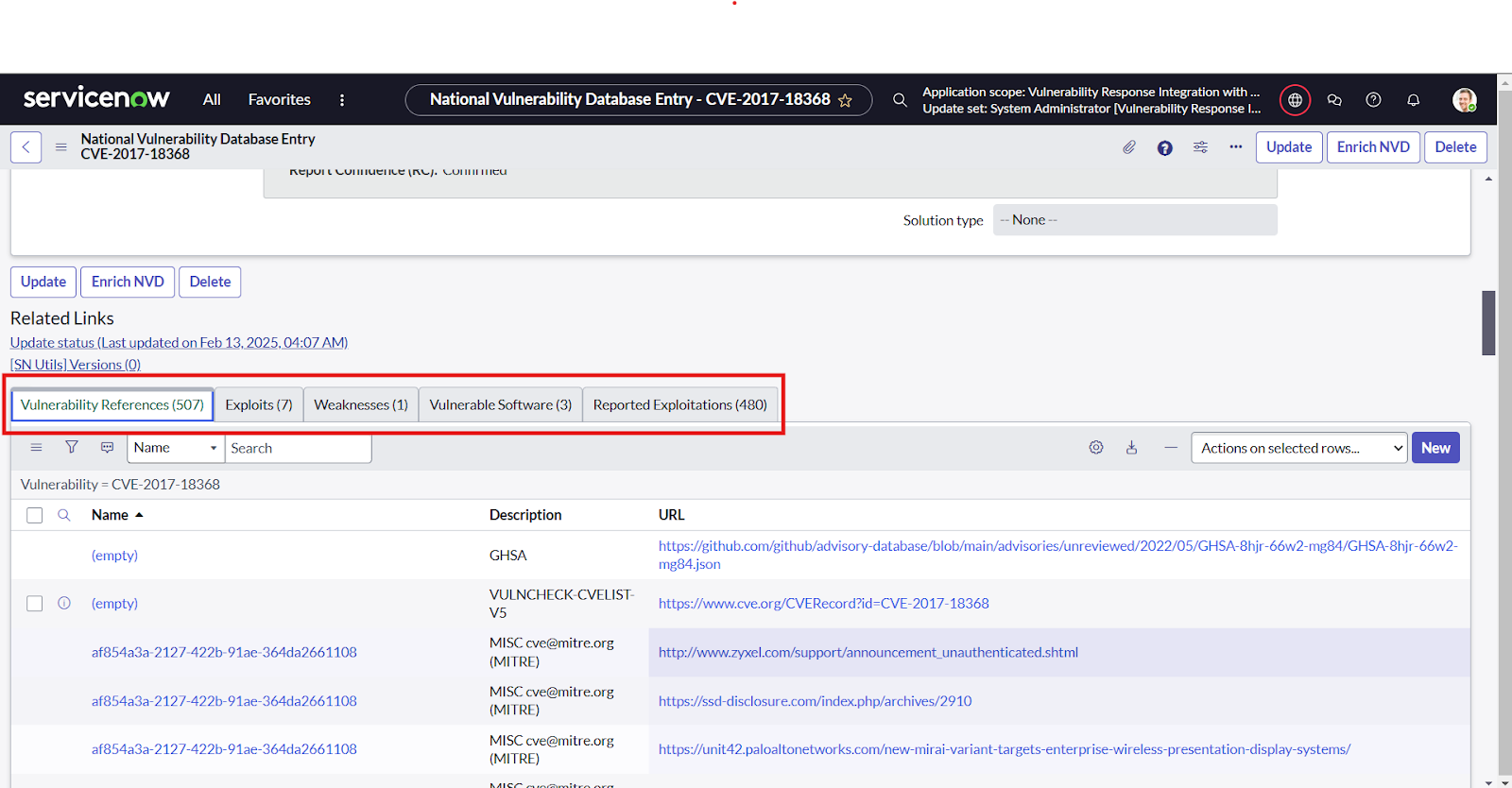

- Vulnerability Response -> Libraries -> NVD に移動します。

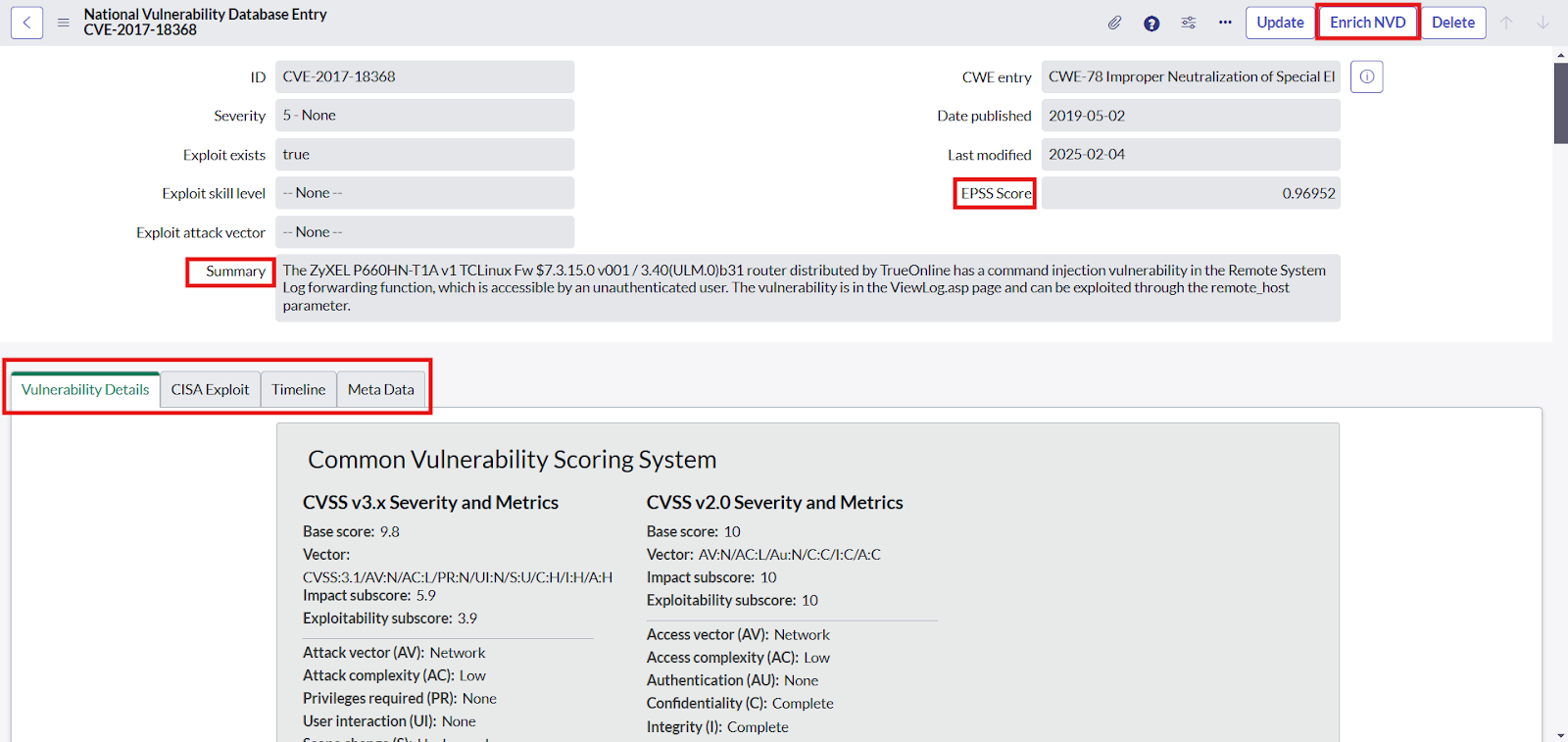

- SNOW テーブルのフィルタを利用して任意の脆弱性を検索し、レコードをクリックして、マッピングされた脆弱性エントリ情報と関連リストの詳細を確認します。

- 脆弱性エントリ右上の Enrich NVD をクリックすると、該当 NVD をエンリッチできます。

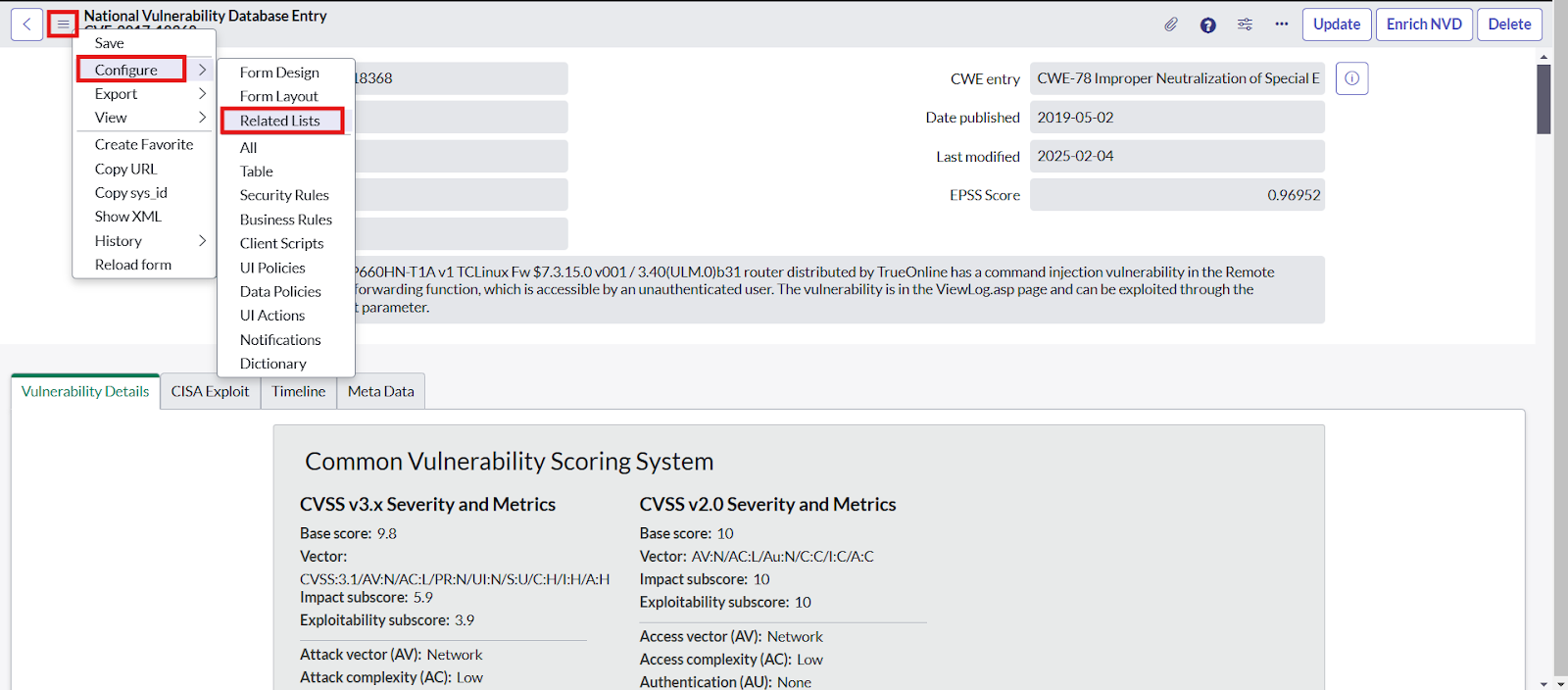

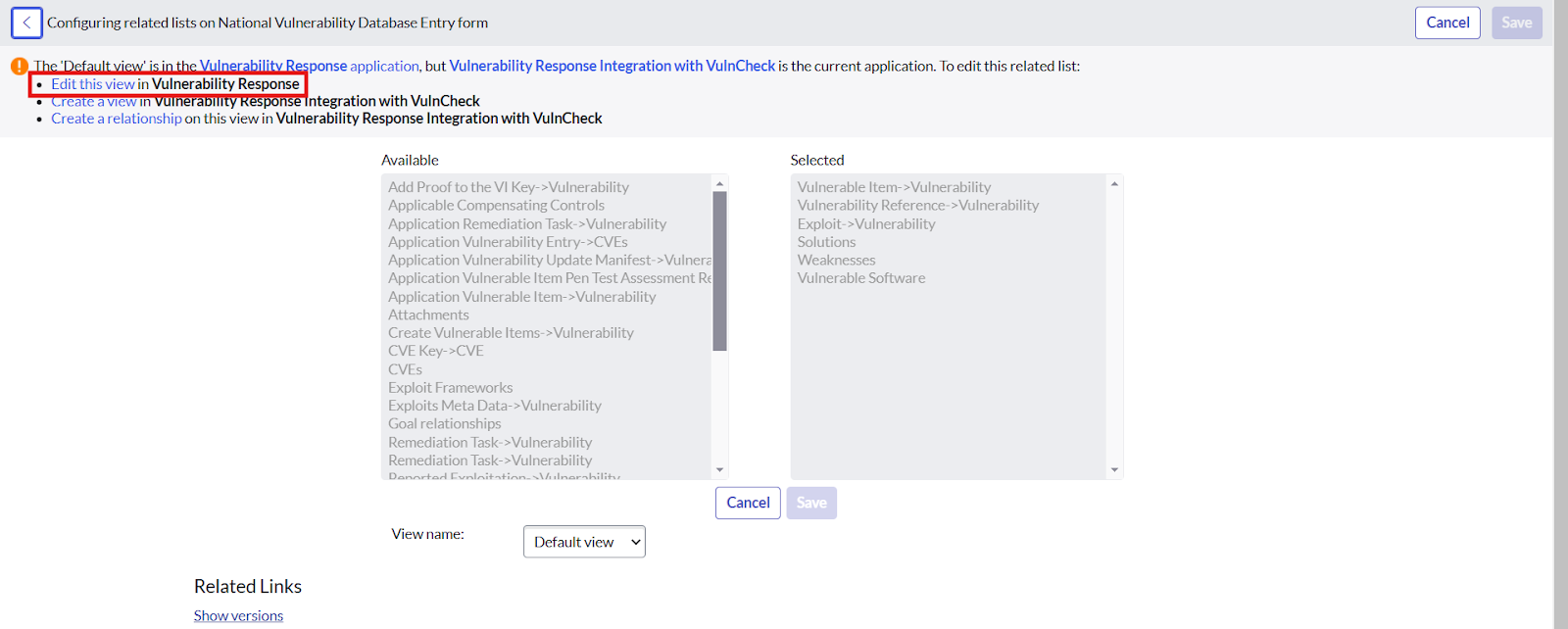

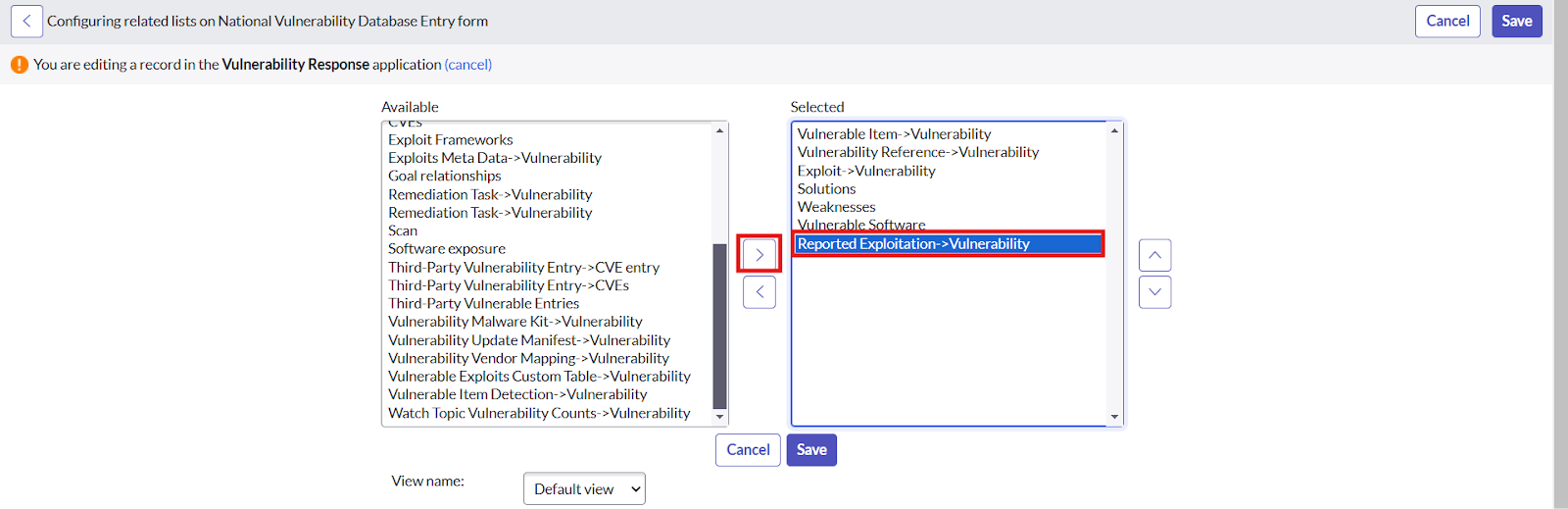

- Reported Exploitation の関連リストを追加するには、ハンバーガーボタン -> Configure -> Related List -> Edit this View in Vulnerability Response をクリックし、Reported Exploitation → Vulnerability リストを選択します。

ID による脆弱性のエンリッチ

有効な ID を指定して、一連の脆弱性をエンリッチできます。

必要ロール: x_cdsp_vuln_vr.vulncheck_vr_admin

手順:

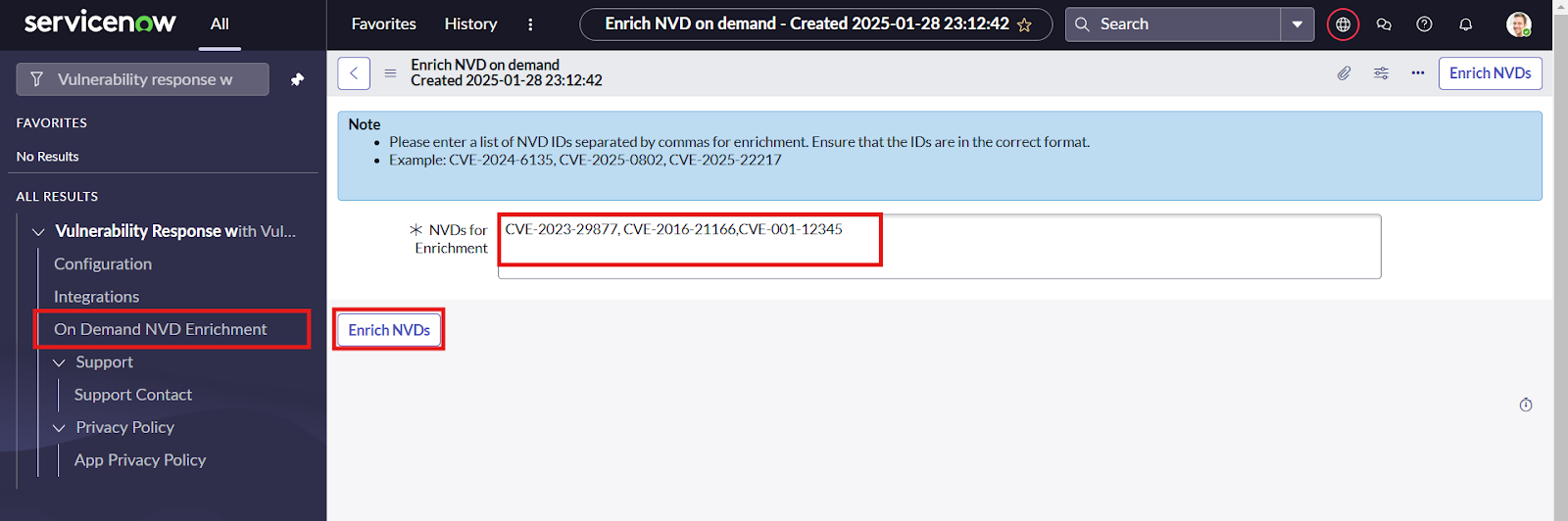

- VulnCheck for Vulnerability Response に移動し、On Demand NVD Enrichment モジュールをクリックします。

- エンリッチ対象の有効な NVD ID をカンマ区切りで入力し、Enrich NVDs をクリックします。

- 成功した NVD の ID を列挙するメッセージと、無効な NVD ID を列挙するメッセージが表示されます。

Exposure Assessment を用いた Vulnerable Item の作成

- Exposure Assessment を利用するには、以下のテーブルが事前にデータで満たされている必要があります:

- cmdb_ci

- cmdb_sam_sw_install

- cmdb_sam_sw_discovery_model

- 非アクティブな CI をフィルタで除外しない場合は、以下のシステムプロパティを設定します:

- sys_properties.LIST と入力してシステムプロパティテーブルに移動します。

- sn_vul.filter_inactive_sw_installs プロパティを検索し、値を false に設定します。

- Exposure Assessment を用いて VIT を作成する手順:

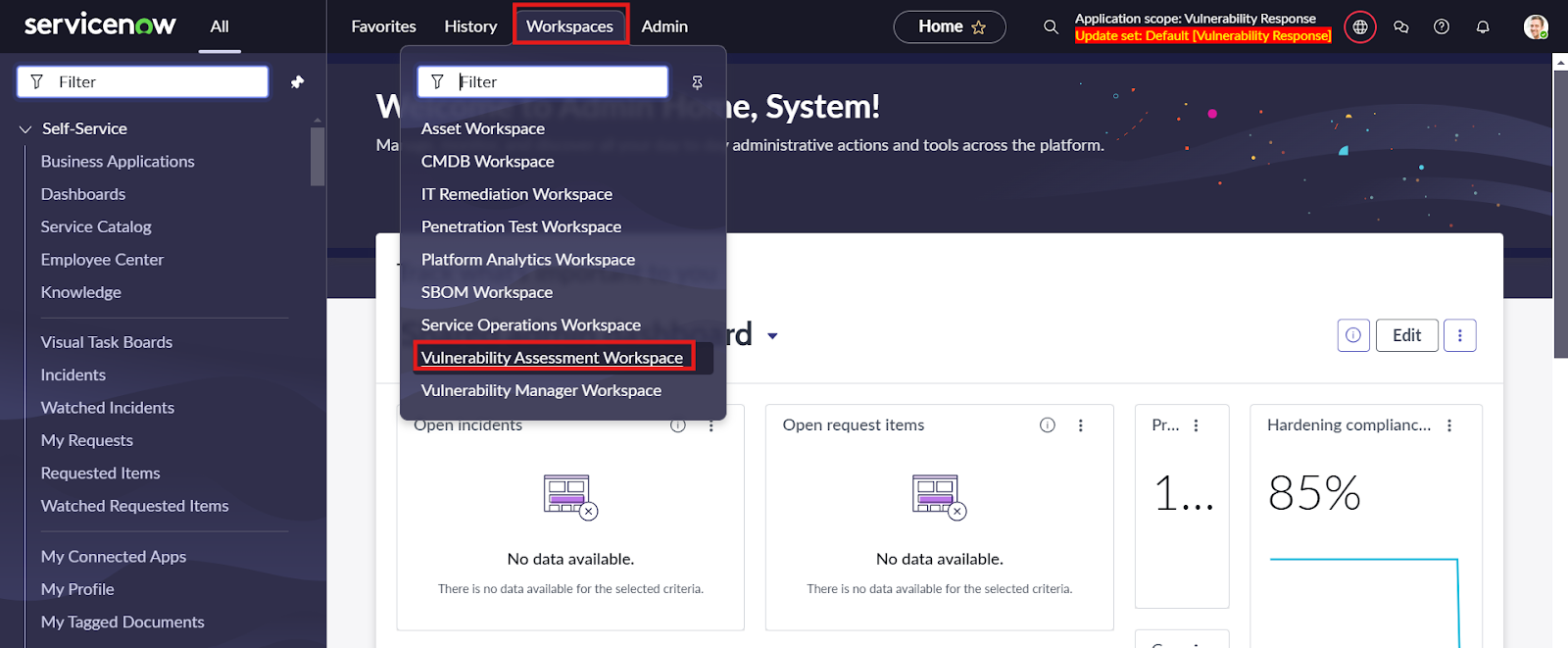

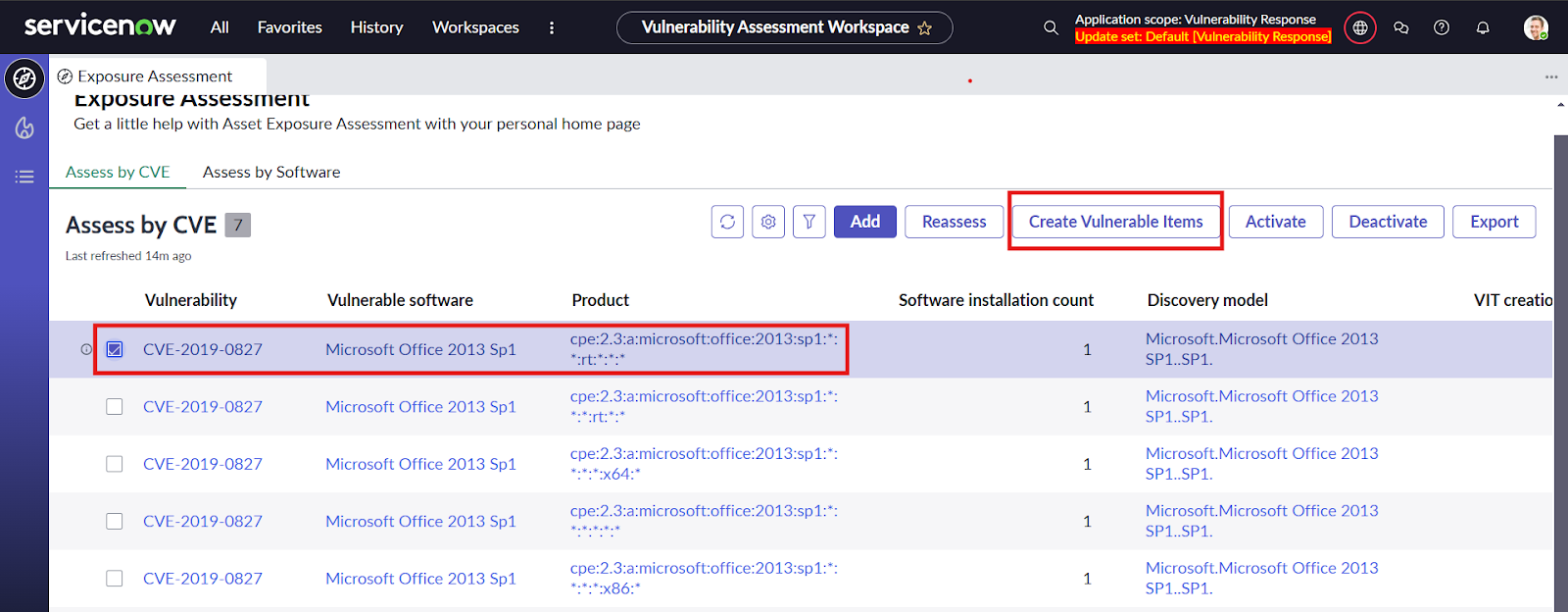

- Workspaces に移動し、Vulnerability Assessment Workspaces をクリックします。

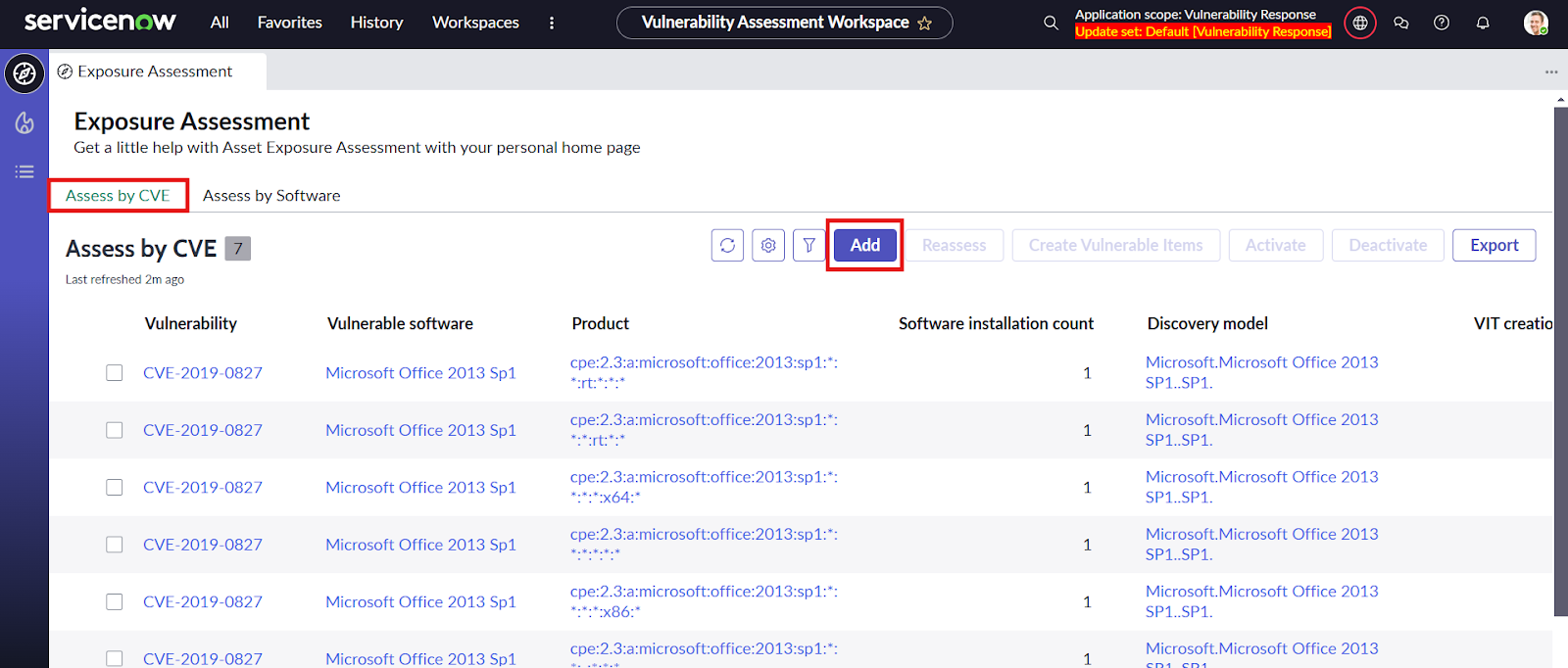

- Assess by CVE タブで Add をクリックします。

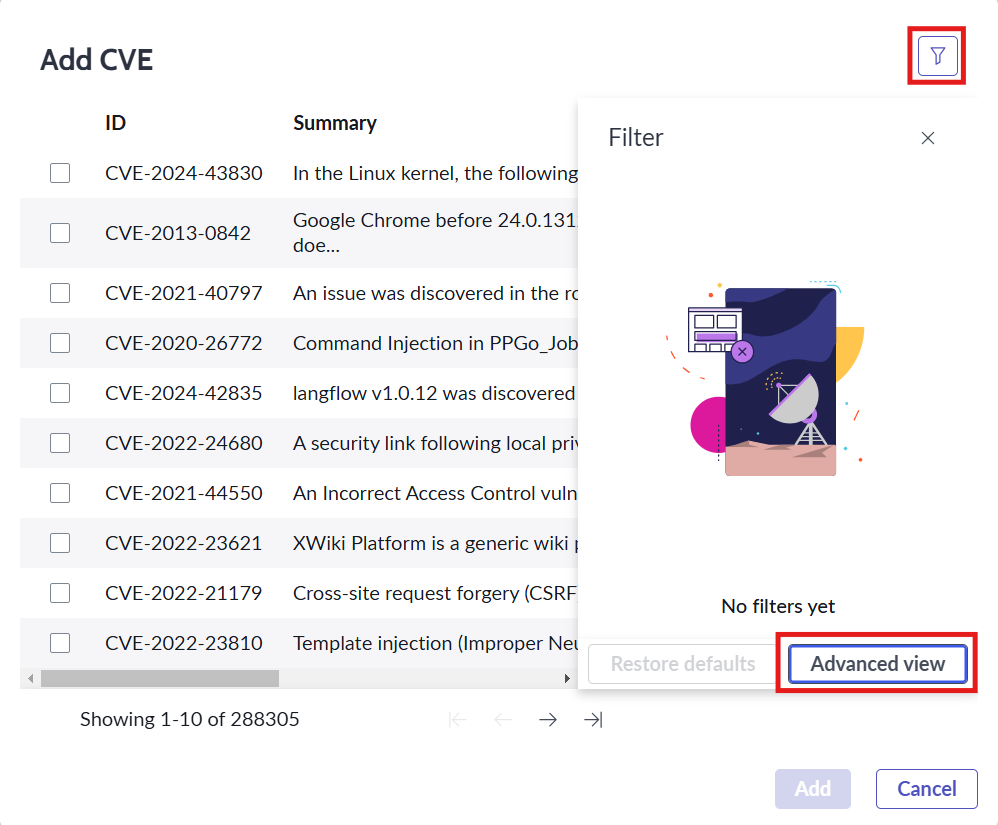

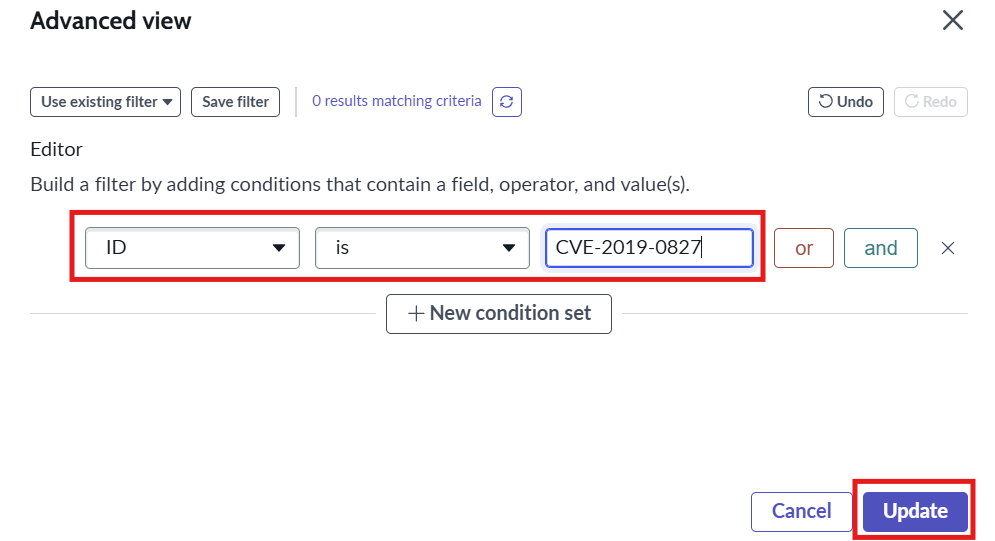

- 対象の CVE を選択して VIT を作成します。リストに CVE がない場合は show filter panel をクリックし、Advanced view をクリックします。

- 次に、必要な CVE のフィルタを作成します(例:ID フィールドに CVE ID を指定し is 演算子を用いて Update をクリック)。

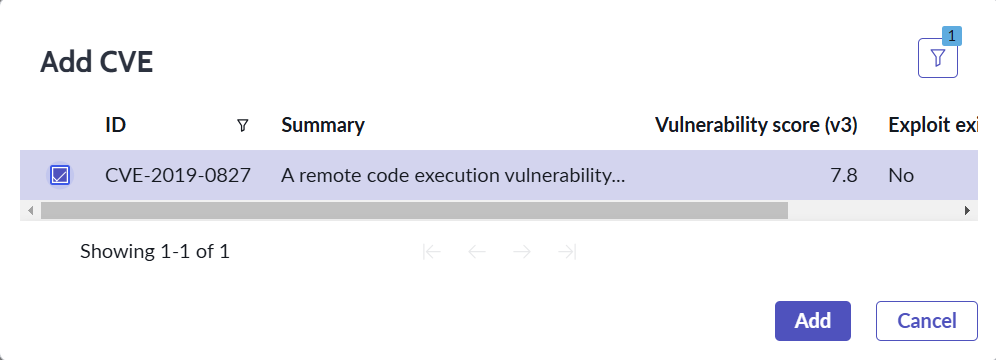

- 影響評価したい CVE を選択し、Add をクリックします。

- 当該 CVE の脆弱なソフトウェアと製品、ソフトウェアインストール数が表示されます。必要な Exposure 構成を選択し、Create Vulnerable Items をクリックして VIT を作成します。

アンインストール

このセクションでは、ServiceNow インスタンスから DataBee CMDB Sync アプリケーションをアンインストールする方法を説明します。

必要ロール: System Administrator (admin)

手順:

- System Applications -> All Available Applications -> All に移動します。

- インスタンスにインストールされているアプリの一覧が表示されます。

- DataBee CMDB Sync を見つけて選択し、関連リンクの Uninstall をクリックします。

- アプリケーションがインスタンスからアンインストールされます。

サポート・トラブルシューティング・既知の挙動

サポート

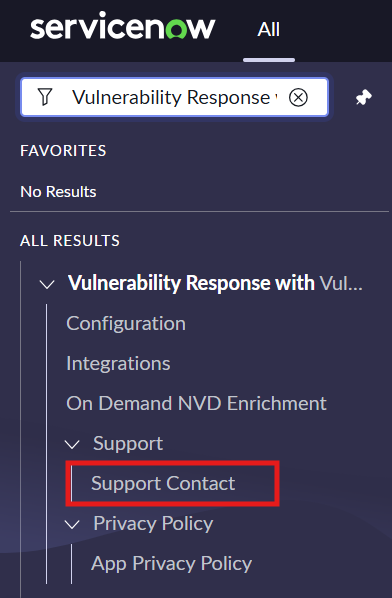

VulnCheck for Vulnerability Response に移動します。

アプリに関する問題がある場合は、VulnCheck for Vulnerability Response から Support Contact を選択します。

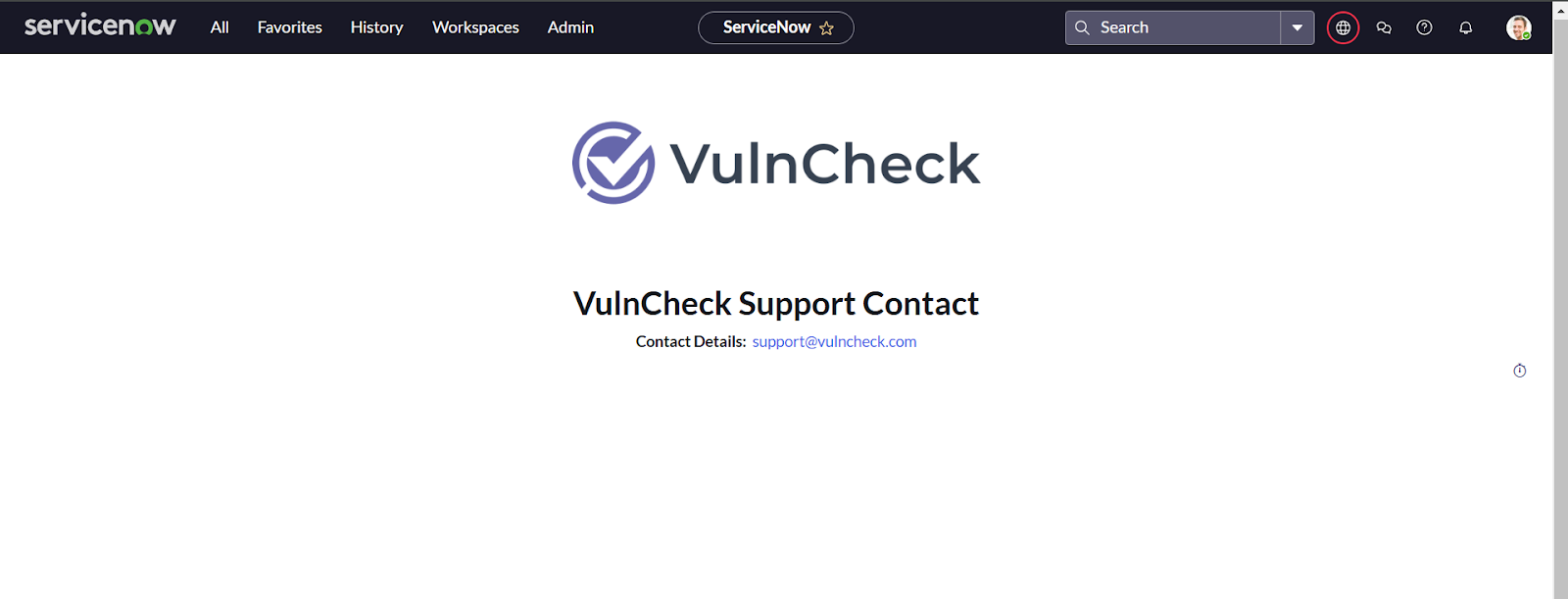

- Support Contact を開くと、VulnCheck のサポート用メールアドレスが表示されます。

トラブルシューティング

ServiceNow ストアから “VulnCheck for Vulnerability Response” をインストールできない

- システム管理者(admin)ロールを保有しているか確認します。

- System Definition に移動し、インスタンスで All を選択します。

- 以下のアプリケーションがインストール済みか確認します。未インストールの場合は、まず こちらのアプリケーションをインストール してください。

新規ユーザーを作成できない

次のリンクを参照して手順を実施してください。

https://www.servicenow.com/docs/bundle/xanadu-customer-service-management/page/administer/users-and-groups/task/t_CreateAUser.html

ServiceNow インスタンスでプラグインをインストール/有効化できない

次のリンクを参照して手順を実施してください。

https://www.servicenow.com/docs/bundle/xanadu-platform-administration/page/administer/plugins/task/t_ActivateAPlugin.html

ユーザーがインテグレーションレコードを削除した場合

アプリをアンインストールして再インストールしてください。

インテグレーションが ECCResponseTimeOutException で終了する

- sys_properties.LIST と入力してシステムプロパティテーブルに移動します。

- glide.http.outbound.max_timeout.enabled を検索し、値を true に設定します。プロパティが存在しない場合は、Global スコープで true|false 型の新規プロパティを作成します。

- 次に glide.http.outbound.max_timeout を検索し、60 や 120 などより大きな値を設定します。プロパティが存在しない場合は、Global スコープで integer 型の新規プロパティを作成します。

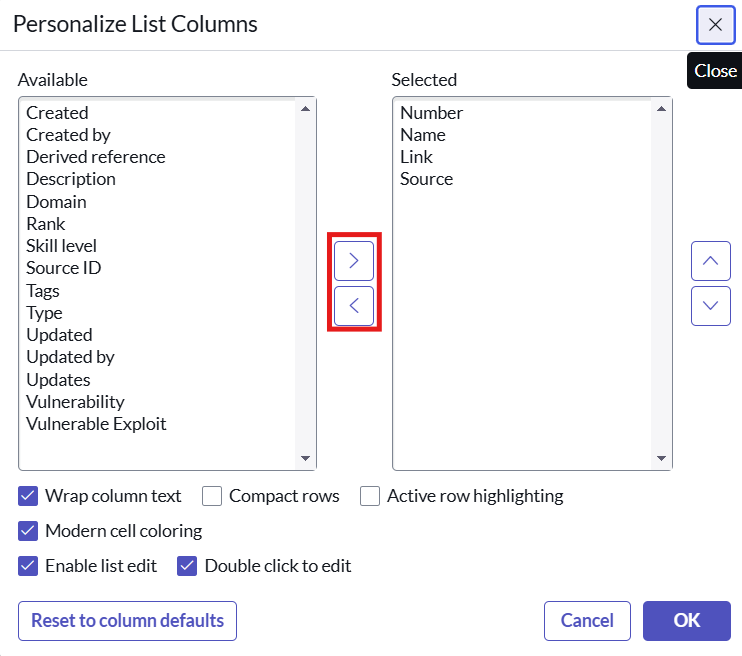

関連リストのリストビューを編集する

- テーブルや関連リストテーブルの列を追加/削除するには以下の手順を実行します。

- 右上の歯車アイコンをクリックします。

- personalize list columns ダイアログで、矢印ボタンを使って必要な列を追加・削除し、OK をクリックします。